近期,網絡安全研究人員發現多起利用PuTTY軟件傳播木馬病毒的惡意攻擊事件。PuTTY作為一款廣受歡迎的開源SSH和Telnet客戶端,因其輕量級和穩定性備受系統管理員和開發人員的青睞,但正因如此,它也成為了黑客重點攻擊的目標。

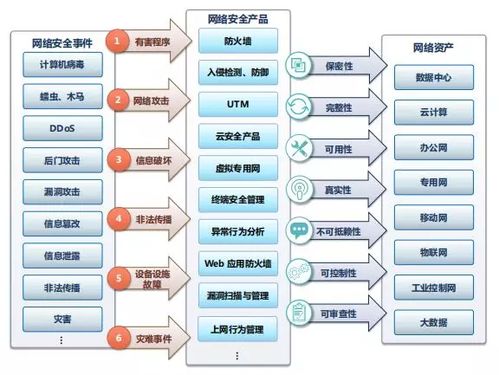

事件分析顯示,攻擊者主要通過以下方式實施攻擊:

- 偽造官方網站:黑客建立與PuTTY官方網站高度相似的釣魚網站

- 捆綁惡意軟件:在PuTTY安裝包中植入木馬程序

- 第三方下載站傳播:通過在非官方下載站提供帶毒版本

受影響的主要是直接從非官方渠道下載PuTTY的用戶。一旦安裝這些被篡改的版本,計算機就會被植入后門程序,導致:

- 敏感信息泄露(登錄憑證、密鑰文件等)

- 系統權限被控制

- 成為僵尸網絡的一部分

安全專家建議用戶采取以下防護措施:

? 僅從官方渠道(putty.org)下載軟件

? 驗證文件哈希值與官網公布的一致性

? 使用數字簽名驗證工具檢查安裝包

? 在企業環境中部署專用的軟件分發管理系統

此次事件再次提醒我們,即使是信譽良好的開源軟件,也需要通過正規渠道獲取。軟件開發者也應當加強代碼簽名和發布流程的安全性,防止惡意篡改。用戶在選擇網絡工具時,必須保持警惕,建立正確的軟件下載和使用習慣,才能有效防范此類安全威脅。